Detectando un S.O Remotamente

Determinar Vulnerabilidades de un Host Adaptación de Exploits Inventario de la Red y Apoyo Detección no autorizada y dispositivos peligrosos

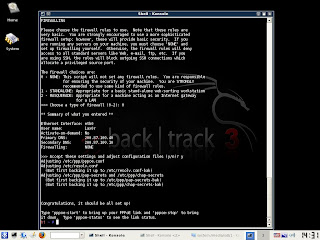

Bueno como el Sr. Nmap recibo muchos parámetros (escapa a mi tema el explicarlos todos , por que la verdad ni yo los manejo todos xD )

Por razones obvias elimine algo del dominio de la Web analizada y el ultimo octeto de la dirección IP también fue borrada (Ojo este es un servidor súper caseroK)

Como dije existen muchas formas de realizar un Fingerprint , utilizando los propios comandos del sistema operativo , pero estos estan sujetos a falsos positivos . Bueno creo que todo se esta presentando en forma desordenada :( voy a tener que leer OSSTM :D aunque yo lo hojee a groso modo . Pero para esto es el blog aqui, no me pueden crucificar me y quemarme con ramas;)

De ahora en Adelante nos guiaremos en unos cuantos libros que para mi sentir son muy buenos

- OSSTM (ISECOM)

- Penetration Testert's Open Source Toolkit

- Metasploit Frame Work for penetration test,exploit development and vulnerability research

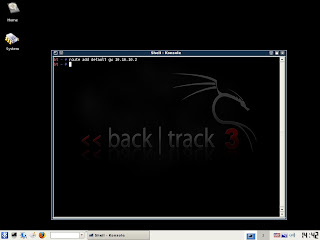

- BackTrack 3 (S.O) en el que se basan los 2 ultimos libros