En esta oportunidad vamos a hablar de una herramienta forense que permite extraer información valiosa “metadatos” de distintos tipos o formatos de archivo.

Seguramente no se ve la importancia necesaria a esto ¿Tenemos los datos y ahora qué?

Bueno esa información ¿Qué tan importante es? , establezcamos un escenario

Supongamos que Pepito es detenido por una investigación de Pedofilia, a pepito le incautan 10 fotografías de la victima1 susceptibles a consumar un delito, en el proceso de aprensión se le confisca una cámara fotográfica con las que se presume que se han tomado las fotos, paralelamente detienen a Juanito en poder de 10 fotografías de otra víctima2.

Si mediante un análisis forense, y en virtud a los metadatos relacionados, determinamos que las fotografías de la victima2 fueron tomadas con la misma de la victima1 y la cámara confiscada, se puede relacionar a Pepito y a Juanito en la comisión del delito. De esta forma se apreciará que las fotos fueron tomadas por Pepito y que Juanito obtuvo las imágenes del alguna forma.

Esta información puede ser utilizada como evidencia un proceso legal en el cual se puede determinar si Pepito es culpable o inocente.

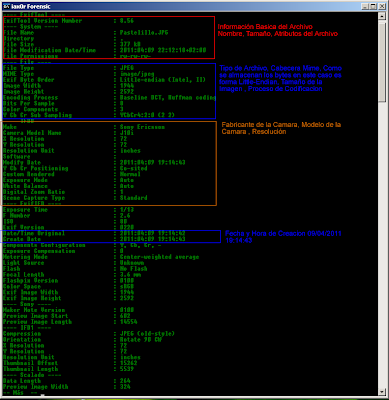

Exiftool puede extraer y modificar información de una gran gama de tipos de archivos como se muestra en la imagen anterior. No solo permite extraer también modificar los datos que se encuentran en los archivos, en nuestro caso determinaremos ¿Cuándo? , ¿con qué y tipo de cámara captura esta fotografía? e información adicional como exififd

Exif es un invento de JEIDA (Japan Electronic Industry Development Association) en un intento de normalizar el empleo de etiquetas a la hora de intercambiar ficheros de imágenes, y con el paso de los años se ha convertido prácticamente en un estándar de facto.

Tan sólo basta con saber que Exif permite emplear etiquetas (marcadores) para almacenar datos críticos de una imagen, y que en virtud a Exif, una imagen digital comprimida se puede representar siempre acorde a una estructura de segmentos parecida a la siguiente:

Ahora que ya entramos en calor utilicemos a exiftool, la siguiente imagen fue tomada hace un tiempo

Los parámetros que se utilizaron para la extracción de datos son los siguientes

-a Permite extraer etiquetas repetidas

-u Extrae etiquetas desconocidas

-g1 Organiza la salida de información por grupos de etiquetas el 1 especifica la locación

exiftool.exe –a –u –g1 Pastelillo.jpg

Una imagen vale más que mil palabras , Gracias Morocha por el Muffin