Nmap es una herramienta "Open Source" que permite realizar Exploraciones y auditorías de redes, fue diseñada para realizar Exploraciones rápidas a grandes redes de igual manera trabaja con un Objetivo específico.

La información que se puede obtener de dichas eploraciones y Auditorías de redes puede ser reflejada en diversos formatos de acuerdo a los parámetros utilizados.

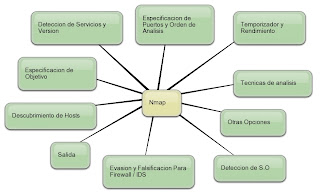

En la imagen se puede ver un resumen de las opciones que admite como parámetro Nmap, para tener una mejor idea de las opciones que maneja veamos la siguiente imagen

Especificación de Objetivo

Todo lo que se escriba en la línea de parámetros de Nmap que no sea una opción se considera una especificación de sistema objetivo.

-iL (Archivo Entrada).- Toma la especificación de objetivos del Archivo Entrada imaginemos que necesitamos escanear una red con 100 Equipos , simplemente volcamos la direcciones en un archivo plano y utilizamos este parámetro.

nmap -iL HostRemoto.txt

-iR (Cantidad) .-Esta opción permite analizar equipos aleatoriamente obviando direcciones no asignadas o multicast , si esta aburrido sin saber que hacer este es el parámetro indicado!. ;)nmap -iR 10

--exclude (Host1,Host2,Host3).-Indica con una lista separada por comas los objetivos que deben excluirse del análisis.

--excludefile(Archivo Entrada).- Indica una lista de un archivo plano como objetivos que no deben ser parte del análisis.

Descubrimiento de Sistemas

Uno de los primeros pasos en el reconocimiento de una red es el de reducir a un numero de equipos remotos sistemas que se encuentren disponibles o "interesantes".

Las siguientes Opciones controlan el descubrimiento de un sistema:

-sL(Sondeo de Lista).- El sondeo de lista es un tipo de descubrimiento de sistemas que tan solo lista los equipos de las redes especificadas.

nmap -sL 192.168.1/24

-sP(Sondeo Ping).-Esta opción le indica a Nmap que haga reconocimiento de equipos mediante un Ping lo cual puede llegar a ser intrusivo, pero esta técnica hace un reconocimiento rápido y liviano de equipos que están disponibles.

nmap -sP 192.168.1/24

-P0(No Ping).-Con este parámetro se le indica a Nmap que no realice el descubrimiento, dicha etapa "descubrimiento" se utiliza para saber que equipos están "vivos", el parámetro se lo debería utilizar con equipos que se sabe de antemano que están "vivos".

Por lo tanto, si se especifica una red del tamaño de una clase B cuyo espacio de direccionamiento es de 16 bits, en la línea de órdenes, se analizará cada una de las 65.536 direcciones IP.

nmap -P0 192.168.1/24

-PS (Lista de Puertos TCP SYN).-Esta opción envía un paquete TCP vacío con la bandera SYN ON es decir el bit en 1. El puerto destino por omisión es el 80 pero se puede añadir un puerto alternativo como parámetro.

También se puede especificar una lista de puertos separados por comas (p.ej. -PS19,21,24,80,113,1050,35001).

nmap -PS80,21,23,53,666,999 www.objetivo.com

-PA(Lista de Puertos TCP ACK).- Este parámetro es muy parecido al -PS simplemente que envía paquetes con la bandera ACK en 1 en lugar de un SYN.

En este caso los sistemas deberían responder con un paquete RST, lo que sirve para determinar que están "vivos". ;)

nmap -PA80,21,23,53,666,999 www.objetivo.com

-PU (Lista de Puertos PING UDP).-El ping UDP es otra opción para descubrir sistemas. Esta opción envía un paquete UDP vacío (salvo que se especifique --data-length) a los puertos indicados.

La principal ventaja de este tipo de sondeos es que atraviesan cortafuegos y filtros que sólo analizan TCP.

-PE; -PP; -PM (Tipos de ping ICMP).-Nmap envía paquetes ICMP tipo 7 («echo request») a las direcciones IP objetivos y espera recibir un tipo 0 («Echo Reply») de los sistemas que estén disponibles.

Lamentablemente para los exploradores de redes, muchos sistemas y cortafuegos ahora bloquean esos paquetes,Por ésta razón los sondeos que sólo utilizan el protocolo ICMP no son muy fiables para analizar sistemas desconocidos en Internet.

-PR (PING ARP).-Una de las formas de uso más comunes de Nmap es el sondeo de una red de área local Ethernet. En la mayoría de las redes locales hay muchas direcciones IP sin usar en un momento determinado.

El sondeo ARP hace que sea Nmap y su algoritmo optimizado el que se encargue de las solicitudes ARP. Si recibe una respuesta, no se tiene ni que preocupar de los paquetes basados en IP dado que ya sabe que el sistema está vivo.

-n (No realizar Resolución de Nombre).- Este parámetro indica a Nmap que no debe realizar resolución inversa de DNS ya que este procesos es muy lento.

-n (No realizar Resolución de Nombre).- Este parámetro indica a Nmap que no debe realizar resolución inversa de DNS ya que este procesos es muy lento.

-R (Realizar Resolución).-Le indica a Nmap que deberá realizar siempre la resolución DNS inversa de las direcciones IP objetivo. Normalmente se realiza esto sólo si se descubre que el objetivo se encuentra vivo.

--system-dns (Utilizar resolución DNS del sistema).-Por omisión, Nmap resuelve direcciones IP por si mismo enviando las consultas directamente a los servidores de nombres configurados en el sistema, y luego espera las respuestas. Varias solicitudes (generalmente docenas) son realizadas en paralelo para mejorar el rendimiento.

--dns-servers (Servidores a utilizar para las consultas DNS).-Nmap generalmente determina los servidores DNS de su archivo resolví.conf (UNIX)

o del registro (Win32). Puede utilizar esta opción para especificar sus propios

servidores.

o del registro (Win32). Puede utilizar esta opción para especificar sus propios

servidores.