Una muy buena herramienta para "encontrar" datos o informacion precisa en la etapa de reconocimiento es

Google . El tema de Google hacking ya es muy conocido en el ambito de seguridad , vamos a ver los operadores mas utilizados y que en conjunto nos ayuda a obtener datos muy relevantes

En nuestro caso nos vamos a centrar sobre los operadores de busquedas mas utilizados y mas peligrosos.

site: dominio.com

Este operador nos devuelve toda la informacion relacionada a un dominio en especial

Este operador es muy util cuando se tiene definido el objetivo o target a atacar , en este caso lo utilizo de ejemplo con mi blog.

intext:Reconocimiento

Este operador nos permite encontrar una palabra especifica en internet pero podemos combinar con el operador site para encontrar algun texto en especifico en el objtetivo

site:dominio.com intext:Texto

como se puede observar en la imagen combinando los 2 parametros encontre una entrada con el texto reconocimiento,

inurl : /login

Este operador es uno de los que mas me gusta por que me permite encontrar , direcotorios en especificos, como siempre lo debemos de utilizar con site para especificar nuestro objetivo.

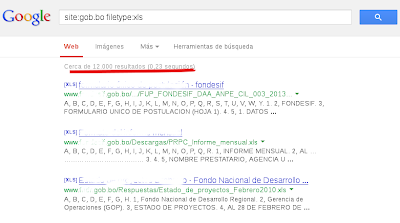

filetype: html | php | doc | docx | pdf | txt | xls

Este operador considero que es el mas utilizado ya que nos permite encontrar un archivo en especifico de acuerdo a la extension del mismo

intitle: texto

Este operador nos permite realizar busqueda de paginas que contenga al texto como titulo de la misma , es muy util y peligroso.

Les dejo una imagen en la cual se puede observar todos los operadores

Saludos

EOF!

+6.14.30+PM.png)

+6.19.11+PM.png)

+6.23.07+PM.png)

+6.25.59+PM.png)

+3.51.55+PM.png)