Social Engineer Tool Kit , es un script que nos proporciona una infinidad de herramientas de ingeniería social , este conjunto de herramientas se integran perfectamente a Metasploit .

Podemos seleccionar el tipo de vector de ataque que mas nos guste ;) en mi caso selecciono el vector Web

|

| Menu principal de nuestro SET |

seleccionamos la opción numero 1 y luego el vector de ataque web

Este vector de ataque nos permite utilizar plantillas web o clonar :3 , para verificar el poder de la herramienta decidimos clonar

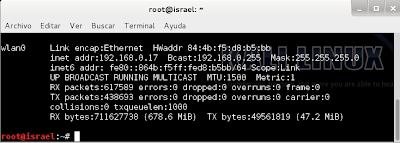

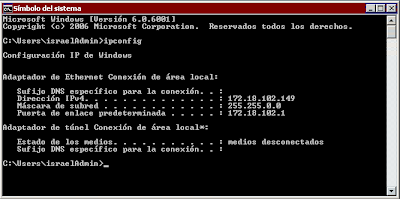

Como se puede observar en la imagen especificamos la ip la cual nos va a permitir robar las credenciales y el dominio que deseamos clonar , como esto es una prueba de concepto y no un ataque real , no se explicara como envenenar un dns o suplantar un dns eso se los dejo a uds ;)

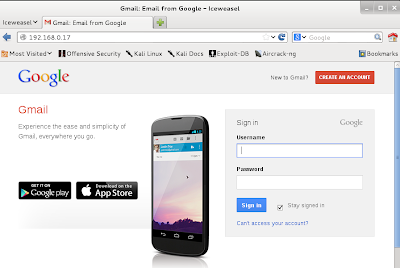

accedemos por un navegador a nuestra ip 192.168.0.17 y este es el resultado.

Clonación perfecta! , ingresamos nuestros datos y hacemos un submit y del lado del atacante aparece la siguiente información en SET.

Datos interesantes , si ya tenemos iniciada una sesión de gmail , el ataque redirecciona la ip falsa a la verdadera bandeja de entrada, y lo mas importante las preciadas Credenciales.

Slds