Con el objetivo de retomar mi tan descuidado blog, hoy compartiré una

pequeña entrada sobre una serie que particularmente me llama mucho la atención

Mr. Robot, serie que trata sobre una Elliot un especialista en seguridad informática

que trabaja en Allsafe empresa que brinda servicios sobre seguridad a

diferentes empresas.

Elliot es una persona asocial que una de las formas de interactuar con la

sociedad se dedicaba a comprometer la seguridad de sus “amigos” para conocer un

poco mas de su vida.

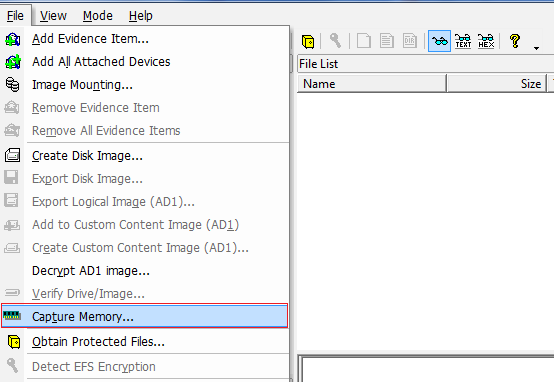

Por el momento existe coherencia en los términos utilizados, herramientas y

técnicas; en cada capitulo se puede observar el uso de herramientas o comandos

nativos de Linux.

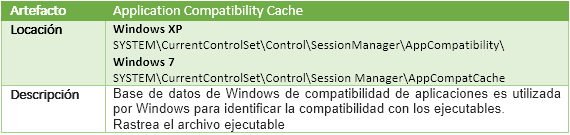

Incluso en un capitulo escuche el termino “cadena de custodia”, para la

preservación de la evidencia de los archivos comprometidos por un grupo de

Hackers denominado Fsoecity.

Saludos

iA