Ejecución de Programas

UserAsist

Es una clave de registro en la cual se almacena información sobre la ejecución y uso frecuente de los programas por parte de los usuarios del sistema operativo, lo que me llamo mucho la atención que “documentación oficial” por parte de Microsoft no existe, de acuerdo a las investigaciones realizadas el algoritmo de cifrado que utiliza es ROT13 (cifrado cesar).

En un determinado escenario analizar y reconstruir en una línea de tiempo tomando en cuenta la fecha, hora y la cantidad de veces que una aplicación fue ejecutada por una determinada sesión o usuario podría ser considerada como una evidencia fundamental para determinar una acción por parte de un usuario.

|

| UserAsist |

Last Visited MRU

Esta clave permite identificar el ejecutable específico utilizado por una determinada aplicación para abrir los archivos de que se encuentran documentados en OpenSavedMRU, de igual manera almacena la ubicación del directorio.

|

| LastVisitedMRU |

RunMRU Start Run

Esta clave de registro permite identificar las aplicaciones lanzadas desde la "ventanita" Ejecutar.

|

| RunMRU |

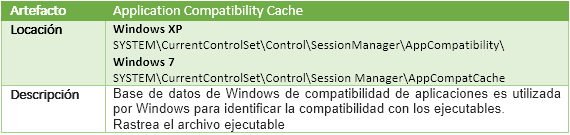

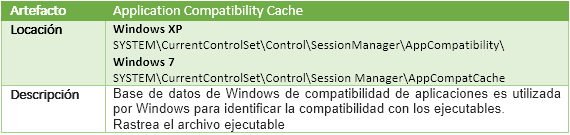

Application Compatibility Cache

Cualquier aplicación ejecutada en los sistemas Windows puede ser identificada en esta clave, podemos utilizar esta clave para identificar malware, tomando en cuenta datos como la fecha y hora, podríamos determinar el último momento de ejecución o actividad en el sistema.

|

| Application Compatibility Cache. |

Windows7 Jump List

Proporciona información sobre la primera ejecución de la aplicación en el sistema operativo, la barra de tarea de windows 7 fue diseñada para permitir a los usuarios "saltar" a los elementos mas frecuentemente utilizados de forma rápida y fácilmente.

|

| Win7 Jump List |

Prefetch

Mecanismo de "cache" que permite almacenar las aplicaciones mas utilizadas en el sistema operativo, fue implementando con el objetivo de mejorar el rendimiento utilizando información pre-cargada de las aplicaciones para su ejecución.

|

| Prefetch |

Service Events

El análisis de los logs permite determinar la ejecución de

servicios desconocidos al momento de iniciar el sistema operativo. Hace una revisión

de los eventos relacionados con iniciar, parar o deshabilitar algún determinado

servicio del sistema.

|

| Service Events |

Cuando llevamos acabo un análisis forense el determinar la ejecución, la fecha y la hora, las aplicaciones utilizadas, los archivos ejecutados y la relación de los archivos con las aplicaciones permite generar una linea de tiempo basada en datos de una manera objetiva y sin "suponer" alguna información.

Por si no leíste el primer articulo podes leer aqui: