No existe una regla clara de cómo se debe llevar a cabo un Ataque informático, el presente artículo utiliza como apoyo los siguientes libros Digitales: “Official Certified Ethical Hacker Review guide” y “The CEH Prep Guide” y “Penetration Tester’s Open Source Tool Kits” los 2 primeros libros son guías para obtener la certificación de CEH “Certified Ethical Hacker” que propone seguir etapas para efectuar un ethical hacking.

Reconocimiento

Esta etapa que a su vez se divide en 2 formas Reconocimiento Pasivo que es llevado sin que la organización lo note, puede recopilar información por internet usando google, también se utiliza la Ingeniería Social y el Sniffing. La esencia del reconocimiento activo es de generar vital información acerca del rango de direcciones IP que utiliza, Dominios,DNS toda la información que se pueda recabar haciendo uso de Internet y las Herramientas Necesarias para obtener la información

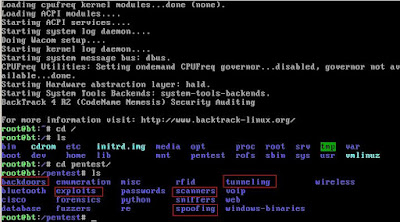

Escaneo

La segunda Fase del Ethical Hacking consiste en determinar que puertos y que servicios y que Sistema Operativo está corriendo en el equipo en el cual se realizara la prueba de intrusión, existente distintos tipos de escaneos y técnicas para perpetrar un scan de acuerdo al escenario en el que se encuentre el Pentester, en un tópico anterior se hablo de distintas técnicas de scan utilizando la herramienta Nmap (Mapeador de redes).

Acceso

En esta etapa se utiliza toda la información recolectada y generada para comprometer un equipo aprovechando vulnerabilidades detectadas o encontradas, pueden ser ataques a aplicaciones, al S.O, Configuraciones por defecto.

Existentes numerosas herramientas y Framework para tener éxito en esta etapa aunque también es la más complicada porque se debe saltar Firewall’s evadir IDS y Muchas Aplicaciones que alertan por algún tipo de intrusión

Manteniendo Acceso

Una vez realizada la intrusión al equipo debemos dejar una puerta abierta para ingresar, troyanizar el Sistema Operativo, incluso con las propias herramientas nativas del equipo se puede llevar a cabo esta parte, crear Shell reversas, Tunneling.

Borrado de Huellas

Esta etapa final es en la cual el pentester debe eliminar todo rastro generado por los accesos, los scaneos y todo Log que genere las aplicaciones que corren en un determinado servicio.