Metasploit es un framework que nos proporciona múltiples exploit y herramientas que nos permiten identificar vulnerabilidades en una prueba de penetración de sistemas.

Recuerdo cuando no existia este framework y tenias que descargar cada exploit , modificarlo y compilarlo por lo general todos estaban escritos C, como olvidar el exploit de tarasco que explotaba una vulnerabilidad conocida en los sistemas Windows "RPC DCOM" mi primera shell reversa con windows XP fue amor a primera vista .

Comenzamos determinando el S.O , los servicios y versiones de software con el que cuenta nuestro objetivo (Target).

Determinamos que nuestro objetivo es un w2k3 sin parche alguno , ejecutamos metasploit buscamo el exploit para nuestro w2k3 , configuramos el ms03_026_dcom , en nuestro caso vamos a utilizar como payload a meterpreter y una shell reversa por si hay algún firewall "protegiendo" el S.O

En la imagen podemos observar que metepreter creo una sesión de forma exitosa, ahora podemos hacer lo que nuestra imaginación nos permita , el comando sysinfo permite obtener datos del S.O.

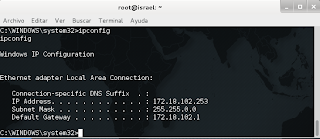

Con el comando Shell nos devuelve una "shell" del S.O , con la cual podemos utilizar los comandos nativos de Windows , como por ejemplo listar la configuración de las IP

Listamos los procesos del sistema operativo con el comando Tasklist

Para volver a la sesión de meterpreter solo escribimos exit, con el comando screenshot capturamos la pantalla actual del servidor

Metepreter nos permite hacer un dump al archivo SAM de windows , para posteriormente crackear, con el comando upload subimos un Netcat al equipo y modificamos el editor de registros de windows para crear una BindShell.

Modificamos "regedit"

Ya tenemos una puerta trasera escuchando en un puerto en este caso el 666 jajaaj, meterpreter permite aplicar técnicas "anti forenses" como el de limpiar el registro de eventos de windows para no "dejar" huellas con el comando clearev.

Mientras menos rastros se pueda dejar en una intrusión mejor , el nivel de experiencia de un buen pentester es proporcional a las huellas que pueda dejar en una intrusión.

No hay comentarios:

Publicar un comentario